به گزارش مرکز مدیریت راهبردی افتا، شرکت سوفوس، پس از 7 ماه بررسی ، در باره حمله سایبری اردیبهشت 1401 به یک شرکت خودروسازی توسط سه باجافزار مختلف گزارشش رامنتشر و اعلام کرد: در هر سه حمله، مهاجمان با سوءاستفاده از پیکربندی نامناسب مشابه (یکی از قواعد فایروال که پروتکل RDP را در یک سرور مدیریت اجرا میکرد) و استفاده از گونههای باجافزاری متفاوت، سیستمها را آلوده کردهاند.

در نخستین حمله، از باجافزار Lockbitاستفاده شده است. این باجافزار در ابتدا دادهها را استخراج و به سرویس ذخیرهسازی ابری Mega منتقل میکند و از دو ابزار Mimikatz و PsExec برای سرقت رمز عبور و انتشار باجافزار استفاده میکند.

در حمله دوم، مهاجمان از RDP برای گسترش آلودگی در شبکه به باجافزار Hive استفاده کرده و تنها دو ساعت پس از حمله باجافزار Lockbit، کد مخرب خود را منتشر کردند.

حمله سوم هنگامی که قربانیان در حال بازیابی دادهها از نسخههای پشتیبان بودند، رخ میدهد. در این حمله، مهاجمان ALPHV/BlackCat به شبکه دسترسی پیدا کرده و ابزار Atera Agent را که یک ابزار دسترسی از راه دور معتبر و متداول است برای ماندگاری در سیستم نصب و اقدام به استخراج دادهها کردند. دو هفته پس از حملات Lockbit و Hive، مهاجمان باجافزار خود را توزیع کرده و لاگهای Windows را پاک کردند.

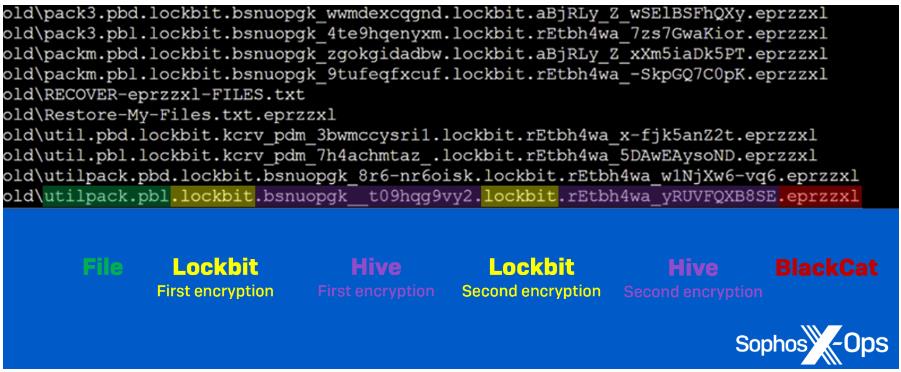

همانطور که در شکل زیر نشان داده شده است محققان سوفوس به این نکته پی بردند که مهاجمان به رمزگذاری چندگانه چندین فایل اقدام کردند به گونهای که مشاهده شده برخی از این فایلها، پنج بار رمزگذاری شدهاست؛ هر کدام دو بار توسط Lockbit و Hive و یک بار توسط ALPHV/BlackCat.

سوفوس پیش از این نیز چندین حمله باجافزاری دوگانه را بررسی و اخیراً نیز حملات چندگانه را بهطور کلیتر بررسی کرده است زیرا به نظر میرسد که به طور فزایندهای این گونه تهدیدات متداول شده است. اما این اولین رویدادی است که در آن سه دسته مهاجم و باجافزار به طور مستقل از یک نقطه برای ورود و حمله به یک سازمان واحد استفاده کردهاند.

با این که حملات در اردیبهشت 1401 رخ داده است، محققان مشاهده کردند که یک مهاجم در دی 1400 یک دسترسی RDP بر روی Domain Controller سازمان ایجاد کرده است؛ این فرد ممکن است مهاجم ایجاد کننده دسترسی اولیه (Initial Access Broker – به اختصار IAB) باشد؛ مهاجمی که سیستمهای آسیبپذیر را شناسایی کرده است و دسترسی به آنها را در سایتهایی در Dark Web به فروش میگذارد یا ممکن است یک عملیات جستجو و شناسایی اولیه برای نفوذ باشد که توسط یکی از مهاجمان این سه باجافزار صورت گرفته است.

در هر صورت، در اواخر فروردین 1401، مهاجمان Lockbit از طریق سرور مدیریتی به شبکه سازمان دسترسی پیدا کردند(دسترسی از نوع RDP). سپس، مهاجم با نفوذ به سیستمهای مجاور و متصل در شبکه به Domain Controller و سرورهای دیگر دست یافته و شروع به استخراج و انتقال دادهها به سرویس ذخیرهسازی ابری Mega کرد و همچنین دو اسکریپت PowerShell زیر را اجرا کرد:

• sharefinder.ps1 برای جمعآوری اطلاعات در خصوص پوشههای اشتراکی شبکه

• invoke-mimikatz.ps1 برای استخراج رمزهای عبور از Local Security Authority Subsystem – به اختصار LSASS

در 11 اردیبهشت 1401، مهاجمان Lockbit دو اسکریپت (1.bat و 2.bat) را از طریق PsExec برای توزیع فایلهای اجرایی مخرب LockBit_AF51C0A7004B80EA.exe و Locker.exe در سراسر شبکه بکار گرفتند.

به محض اجرا، باجافزار فایلهای موجود در 19 سرور را رمزگذاری کرده و اطلاعیههای باجگیری (Ransom Note) با نام Restore-My-Files.txt را در سیستم قرار میدهد.

دو ساعت بعد، در حالی که مهاجمان Lockbit در حال رمزگذاری فایلها بودند، مهاجمان باجافزار Hive از طریق همان دسترسی RDP به شبکه نفوذ کرده و از RDP برای انتقال و دستیابی به سرورهای دیگر استفاده کرد.

باجافزار Hive از نرمافزار معتبر PDQ Deploy)) که قبلاً در شبکه نصب شده بود برای توزیع باینری مخرب باجافزار windows_x32_encrypt.exe استفاده میکند. مجرمان به سوءاستفاده از فایلهای اجرایی معتبر ادامه میدهند و از تکنیک LotL (Living off the Land) در جریان این حملات استفاده میکنند. در روش LotL مجرمان سایبری از توابع و برنامههای عادی و سالم در سیستم قربانی برای انجام عملیات مخرب خود بر روی آن سیستم استفاده میکنند. این روش برای مخفی ماندن عملیات مخرب و شناسایی نشدن حملات بسیار مؤثر است.

باجافزار Hive فایلهای رمزگذاریشده را بر روی 16 سرور قرار داده و اطلاعیههای باجگیری دیگری به نام HOW_TO_DECRYPT.txt را بر روی دستگاههای آلوده شده قرار داده است.

در این مرحله، تیم فناوری اطلاعات سازمان، اکثر سیستمهای آلوده را تا 10 اردیبهشت 1401 بازیابی کرد. تنها یک روز پس از بازیابی سیستم، مهاجمان ALPHV/BlackCat وارد عمل شدند و به واسطه بکارگیری دسترسی RDP دقیقاً از همان سرور مدیریتی که توسط Lockbit و Hive مورد سوءاستفاده و حمله قرار گرفته به سازمان نفوذ و به Domain Controller، سرورهای فایل، سرورهای برنامه و سایر سرورها دست یافتند.

مهاجمان ALPHV/BlackCat دادهها را در طول یک هفته استخراج و به سرویس ذخیرهسازی ابری Mega منتقل کردند و با ایجاد یک دسترسی غیرمجاز (Back door) – یک ابزار دسترسی از راه دور معتبر به نام Atera Agent – ماندگاری خود را تثبیت کردند.

دو هفته پس از حملات Lockbit وHive در 25 اردیبهشت 1401، مهاجمان باجافزار ALPHV/BlackCat با استفاده از اطلاعات اصالتسنجی یک کاربر هک شده، فایلهای اجرایی مخرب fXXX.exe و fXX.exe را بر روی شش سرور قرر داده و یک اطلاعیه باجگیری با عنوان RECOVER-eprzzxl-FILES.txt در هر پوشه بر جای گذاشتند.

تحلیل محققان SophosLabs، حاکی از آن است که این باینریهای مخرب نه تنها فایلها را رمزگذاری میکنند، بلکه Shadow Copy و لاگهای مربوط به رویداده

ای رخ داده در Windows را نیز حذف میکنند؛ این امر روند آتی تحقیقات را پیچیدهتر کرد زیرا مهاجمان ALPHV/BlackCat نه تنها گزارش لاگهای مربوط به حمله خود، بلکه موارد مربوط به حملات باجافزارهای Lockbit و Hive را نیز پاک کردند.

مشخص نیست که چرا باجافزارهای Lockbit و ALPHV/BlackCat هر کدام دو فایل اجرایی مخرب را مستقر کردهاند اما یکی از دلایل احتمالی آن تحملپذیری خطا (Fault Tolerance) است؛ به این معنی که چنانچه یک فایل اجرایی شناسایی یا مسدود شود یا موفق به رمزگذاری فایلهای سیستم نشود، دومی به عنوان پشتیبان عمل کند.

قابلیتهای کلیدی باجافزار BlackCatدو فایل اجرایی مخرب باجافزار BlackCat – fXXX.exe و fXX.exe – دارای قابلیت زیر هستند:

• فایلها را رمزگذاری کرده و پسوند .eprzzxl را به آن اضافه میکند.

• شناسههای Universally Unique Ids – به اختصار UUIDs – را از دستگاههای آلوده شده استخراج میکند:

پیامدهای بعدی

پس از نصب فایلهای اجرایی مخرب، محققان سوفوس فایلهایی را شناسایی کردند که توسط هر سه گروه باجافزاری رمزگذاری شده بودند؛ در واقع، همانطور که در تصویر نشان داده شده است، برخی از فایلها حتی پنج بار رمزگذاری شده بودند!

از آنجایی که حمله باجافزار Hive، دو ساعت پس از حمله باجافزار Lockbit شروع شد، باجافزار Lockbit همچنان در حال اجرا بود، بنابراین هر دو گروه به یافتن فایلها ادامه دادند بدون اینکه بر روی فایلهای رمزگذاری شده پسوندی قرار دهند.

با این حال، علیرغم اینکه هر سه گروه باجافزاری به بکارگیری تکنیکهای «اخاذی مضاعف» (Double Extortion Technique) شناخته میشوند – در این تکنیک مهاجمان علاوه بر رمزگذاری فایلها، تهدید میکنند که در صورت عدم پرداخت باج مطالبه شده، اقدام به انتشار دادههای قربانی خواهند کرد – هیچ یک از اطلاعات سرقتی در این حملات منتشر نشد.

مواردی نظیر بازیابی سیستم، پاک کردن لاگهای BlackCat، فقدان لاگهای DHCP و تلفیق این سه حمله همگی موجب شدند که تحلیل حملات سهگانه برای محققان سوفوس دشوار شود.

علیرغم این چالشها، تیم امنیتی سوفوس توانست شواهد به جا مانده را جمعآوری و تحلیل کند.

وقتی صحبت از دفاع به میان میآید، به دو مورد همواره باید توجه شود: پیشگیری (بکارگیری از بهترین راهکارهای امنیتی برای به حداقل رساندن خطر حملات)، و واکنش و پاسخدهی (نحوه بازیابی سریع و ایمن در صورت وقوع حمله).

در بخش پیشگیری (Proactive)، در این مقاله بهترین راهکارها به طور کامل تشریح شده است که در ادامه به مهمترین آنها میپردازیم:

1. بهروزرسانی و اعمال وصلهها:

همواره سیستمعامل Windows و سایر نرمافزارها را بهروز نگه دارید (و هشدارها را برای اطلاعرسانی در خصوص آسیبپذیریها تنظیم کنید و منابع خبری را دنبال کنید تا از اخبار جدید ضعفهای امنیتی و باگها مطلع باشید).

همچنین بررسی کنید که آیا وصلههای امنیتی به درستی نصب شدهاند و برای سیستمهای حیاتی نظیر سیستمهای متصل به اینترنت یا Domain Controller اعمال شدهاند یا خیر.

اعمال وصلهها در اسرع وقت، بهترین راهکار برای جلوگیری از حملات در آینده است اما به این معنی نیست که قبلاً مورد حمله قرار نگرفتهاید. توصیه میشود اطمینان حاصل کنید که سازمان شما قبل از اجرای وصلهها مورد نفوذ قرار نگرفته باشد.

مهاجمان ممکن است دسترسیهای غیرمجاز (که ممکن است شامل نصب نرمافزارهای معتبر و متداول باشد) را غیرفعال کنند یا آسیبپذیریهای جدیدی را عمداً یا سهوا معرفی کنند، بنابراین این نکتهای کلیدی برای واکنش و پاسخ به حملات احتمالی بعدی است.

2. مسدودسازی سرویسهای قابل دسترس

شبکه سازمان خود را از بیرون پویش کنید و درگاههایی را که معمولاً توسط VNC، RDP یا سایر ابزارهای دسترسی از راه دور استفاده میشود، شناسایی و مسدود کنید. اگر سیستمی باید با بکارگیری ابزار مدیریت از راه دور قابل دسترس باشد، آن ابزار را از طریق VPN یا یک راهکار امنیتی موسوم به اعتماد صفر (Zero-trust) که از MFA برای ورود به سیستم خود استفاده میکند، در دسترس قرار دهید.

همچنین لازم به یادآوری است که حملات میتوانند بیش از یک بار اتفاق بیافتند. اگر یک نقطه دسترسی باز بماند، سایر مهاجمان احتمالاً آن را شناسایی کرده و از آن بهرهجویی میکنند.

3. تقسیم بندی شبکه و بکارگیری رویکرد اعتماد صفر

سرورهای مهم را از یکدیگر و از ایستگاههای کاری با قرار دادن آنها در VLAN مجزا جدا و تقسیمبندی کنید و به این ترتیب از یک مدل اعتماد صفر (Zero-trust) در شبکه استفاده کنید.

4. بکارگیری رمزهای عبور قوی و استفاده از احراز هویت چندعاملی

رمزهای عبور قوی به عنوان یکی از اولین خطوط دفاعی محسوب میشوند. تمامی رمزهای عبور باید منحصر به فرد و پیچیده باشند و هرگز دوباره استفاده نشوند. چنانچه یک نرمافزار مدیریت رمز عبور را برای ذخیره اطلاعات اصالتسنجی در اختیار کارکنان قرار دهید، انجام این کار آسانتر خواهد بود. با این وجود حتی رمزهای عبور قوی نیز ممکن است مورد سرقت قرار بگیرند و افشاء شوند.

استفاده از احراز هویت چند عاملی (Multifactor Authentication – به اختصار MFA) برای ایمنسازی دسترسی به منابع مهم نظیر ایمیل، ابزارهای مدیریت از راه دور و داراییهای شبکه بهتر از عدم بکارگیری MFA است.

5. ایجاد فهرستی از تجهیزات و حسابهای کاربری

دستگاههای محافظتنشده و وصلهنشده در شبکه موجب افزایش تهدیدات میشوند و موقعیتی را ایجاد میکنند که در آن فعالیتهای مخرب ممکن است مورد توجه قرار نگیرند.

داشتن فهرستی از موجودی فعلی سازمان یعنی تمام کامپیوترهای متصل به شبکه و دستگاههای IoT حیاتی است. بدین منظور میتوانید از پویشهای شبکه و بررسی فیزیکی برای مکانیابی و فهرستبندی آنها استفاده کنید.

به منظور مسدودسازی مهاجمان در نقاط مختلف، از راهکارهای امنیتی چند لایه استفاده کنید. این محصولات امنیت را در تمام نقاط پایانی شبکه خود گسترش دهید.

در عین حال هنگامی که مهاجمان داخل یک شبکه باشند، بدون داشتن برنامهای جامع برای واکنش به رویدادها، کاهش و انجام اقدامات فوری، کار زیادی نمیتوان برای «توقف آلودگی» انجام داد.

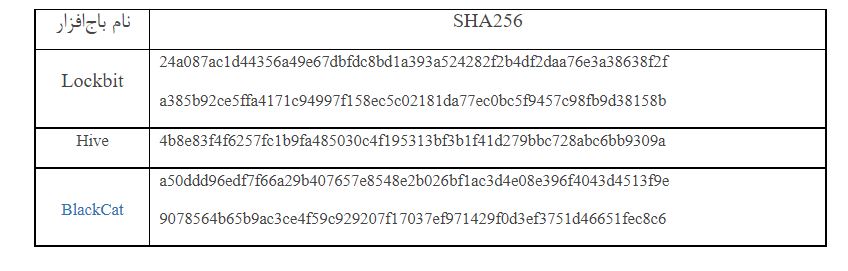

نشانههای آلودگی (Indicators of Compromise – به اختصار IoC) مربوط به باجافزارهای Lockbit، Hive وBlackCat در جدول زیر قابل مشاهده است:

https://www.afta.gov.ir/

یکی از کارمندان سابق فیسبوک اخیراً ادعایی را مطرح کرد که در آن به خالی شدن شارژ باتری گوشیهای کاربران اشاره دارد. به گزارش سرویس تکنا، کارمند سابق فیسبوک مدعی شد این شرکت بصورت عمدی از طریق اپهای خود شارژ باتری گوشیهای کاربران را خالی میکند. از مدتها پیش تاکنون گزارشهایی در مورد مصرف بالای باتری […]

سامسونگ ابزار جدیدی به نام Message Guard را معرفی کرده است که مانند آنتی ویروس در گوشی های گلکسی عمل می کند. این قابلیت میتواند از کاربران در برابر حملات بدون کلیک در پیامک ها حفاظت کند. به دلیل رواج زیاد این حملات سامسونگ این ابزار آنتی ویروس جدید را توسعه داده است. در این […]

استاتوس در واتساپ که عملکردی مشابه استوری در اینستاگرام دارد اکنون به قابلیت جدیدی مجهز شده است. به گزارش تکنا، کاربران واتساپ اکنون می توانند استاتوس صوتی منتشر کنند. استاتوس چه تنها ۲۴ ساعت قابل مشاهده است در بین کاربران محبوبیت دارد. اکنون واتساپ قابلیت جدید استاتوس صوتی را نیز به آن اضافه کرده است. علاوه بر […]

دیدگاهتان را بنویسید