به گزارش مرکز مدیریت راهبردی افتا، محققان امنیتی شرکت سیسکو گزارشی را منتشر کردهاند که در آن حملات اخیر گروه هکری روسی زبان به نام Silence، بررسی شده است. این گروه از مهاجمان ضمن بهکارگیری یک ابزار جدید سفارشی به نام Teleport برای استخراج دادهها از دستگاههای هک شده، از یک دانلود کننده بدافزار به نام Truebot (که به Silence Downloader نیز معروف است) نیز استفاده میکنند.

تحلیل حملات Silence در ماههای گذشته نشان میدهد که این گروه، باجافزار Clop را منتشر کردهاند که معمولاً توسط هکرهای TA505 که با گروه FIN11 مرتبط هستند.

بدافزار Truebot

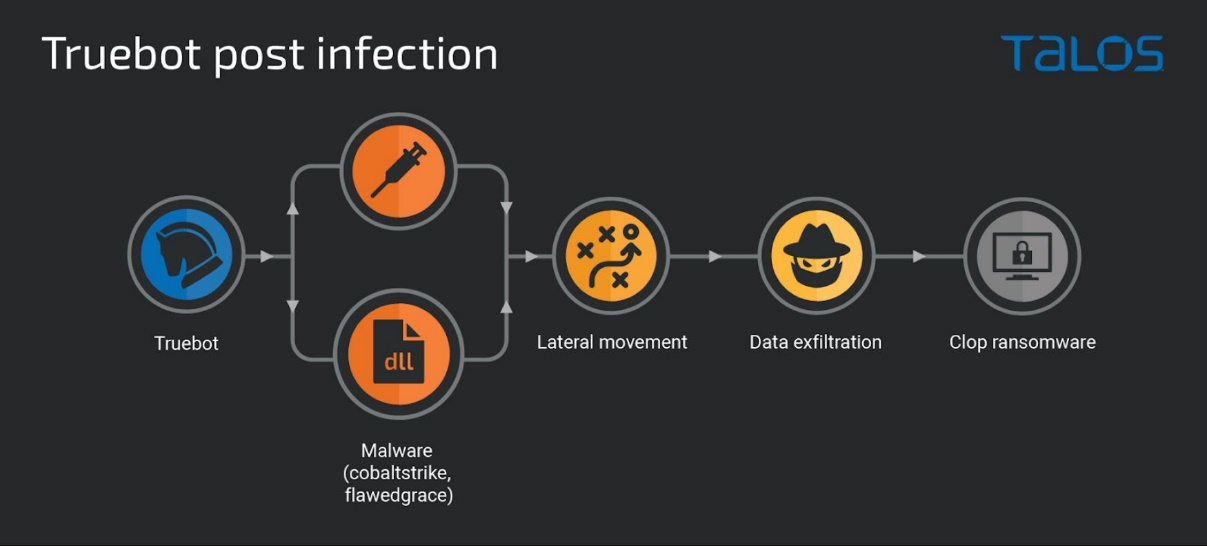

هکرهای Silence برای توزیع Shellcode مخرب، ابزار Cobalt Strike، بدافزار Grace، ابزار استخراج داده Teleport و باجافزار Clop، بدافزار Truebot را در بیش از 1500 سیستم در سراسر جهان بارگذاری کردهاند.

تحلیل کارزارهای جدید توسط محققان سیسکو نشاندهنده بهکارگیری چندین بردار حمله جدید از مرداد 1401 است.

در تعداد کمی از حملات در بازه زمانی مرداد و شهریور 1401، هکرها پس از بهرهجویی از آسیبپذیری حیاتی CVE-2022-31199 در سرورهای Netwrix Auditor، سیستمها را باTruebot آلوده کردند.

در مهر 1401، این مهاجمان به استفاده از درایوهای USB برای آلودهکردن سیستمها به کرم Raspberry Robin روی آوردهاند که اغلب کدهای مخرب IcedID، Bumblebee و Truebot را بارگذاری میکند.

شرکت مایکروسافت نیز در مهر 1401 در گزارشی از بهکارگیری کرم Raspberry Robin برای توزیع باجافزار Clop توسط گروهی به نام DEV-0950 خبر داد که فعالیت مخرب آنها با هکرهای TA505 و گروه FIN11 شباهت دارد.

محققان سیسکو، تاکنون دو باتنت مختلف که از بدافزار Truebot استفاده کردهاند را شناسایی کردهاند. یکی از اینها علاوه بر بهکارگیری بدافزار Truebot از کرم Raspberry Robin استفاده کرده که منجر به ایجاد یک شبکه مخرب (Botnet) و آلودگی بیش از 1000 سیستم در سراسر جهان شده است؛

همانطور که در تصویر مشاهده میشود، باتنت اول در ایران نیز قربانی داشته است.

به نظر میرسد باتنت دوم، روی آمریکا متمرکز شده بهنحویکه از میان بیش از 500 آلودگی شناسایی شده، حدود 75 درصد آنها در آمریکا بوده است.

درحالیکه دستگاه قربانیان باتنت اول بیشتر سیستمهای از نوع Desktop که مستقیماً از طریق اینترنت در دسترس نبودند است، باتنت دوم صرفاً آن دسته از سرورهای تحت Windows را هدف قرار داده است که مستقیماً به اینترنت متصل هستند. ضمن آنکه باتنت دوم بر روی این سرورهای تحت Windows به سرویسهای SMB، RDP و WinRM حمله کرده اما جالب است که Netwrix Auditor در فهرست اهداف باتنت دوم نیست.

این نشان میدهد که مهاجمان Silence برای انتشار باجافزار Clop از ترفندهای دیگری برای آلودگی و انتشار باجافزار در شبکه استفاده میکنند؛ اگرچه هنوز محققان بردار حمله مرتبط با آن را شناسایی نکردهاند.

بدافزار Truebot ماژول مرحله اول است که اطلاعات پایه را جمعآوری کرده و توانایی گرفتن تصویر از صفحهنمایش (Screenshot) را دارد. همچنین اطلاعات ارتباطات امن Active Directory را رمزگشایی کرده و این به مهاجمان کمک میکند تا فعالیتهای خود را پس از انتشار آلودگی برنامهریزی کنند.

سپس سرور کنترل و فرماندهی (Command and Control – بهاختصار C2) میتواند به Truebot فرمانی صادر کند تا shellcode یا DLL را در حافظه بارگذاری کرده، ماژولهای اضافی را اجرا ، خودش را حذف یا فایلهای DLL، EXE، BAT و PS1 را دانلود کند.

Teleport؛ ابزار جدید استخراج داده

در فاز پس از آلودگی، هکرها از بدافزار Truebot برای دریافتCobalt Strike یا بدافزار Grace (که با نامهای FlawedGrace و GraceWire نیز شناخته میشود) استفاده میکنند که این عملیات به گروه مجرمان سایبری TA505 نسبتدادهشده است.

پس از آن مهاجمان، Teleport را مستقر میکنند که سیسکو آن را یک ابزار سفارشی جدید مبتنی بر C++ توصیف میکند؛ این ابزار به هکرها اجازه میدهد تا دادهها را بدون جلبتوجه سرقت کنند. علاوه بر این کانال ارتباطی بین Teleport و سرور C2 رمزگذاری شده است.

مهاجمان میتوانند سرعت آپلود را محدود کنند، برای سرقت تعداد بیشتری از فایلها، آنها را بر اساس اندازه فیلتر یا Payload را حذف کنند. تمامی این موارد برای مخفی ماندن ردپای مهاجمان بر روی دستگاه قربانی طراحی شده است.

بنا بر اظهارات محققان سیسکو، در طول مراحل اکتشاف و توسعه آلودگی به سیستمهای مجاور، مهاجمان سرورها و ایستگاههای کاری کلیدی را بررسی کرده، به پایگاههای داده SQL متصل میشدند و دادهها را که با استفاده از ابزار Teleport جمعآوری میکردند به سرور تحت کنترل مهاجم ارسال میکردند.

فعالیت گروه هکری Silence

محققان در شرکت امنیت سایبری Group-IB از سال 2016 فعالیت گروه هکری Silence/Truebot را ردیابی میکنند؛ در ابتدا این هکرها مخفیانه به یک بانک نفوذ کرده؛ اما به دلیل مشکل و خطا در عملیات پرداخت موفق به سرقت و انتقال پول نشدند.

مهاجمان با حمله مجدد به همان هدف، برای نظارت بر فعالیت کارکنان بانک، از صفحهنمایش سیستمهای هک شده، ویدئو و عکس گرفتند تا نحوه انتقال پول را بیاموزند.

بنا بر اظهارات این شرکت، گروه هکری Silence/Truebot اولین سرقت موفق خود را در سال 2017 انجام داد و به سیستمهای خودپرداز حمله کرده و بیش از 100 هزار دلار را در یک شب به سرقت برد. Silence به حملات خود ادامه داد و طی سه سال – بین سالهای 2016 تا 2019 – حداقل 4.2 میلیون دلار از بانکهای کشورهای مختلف به سرقت برد.

محققان Group-IB هکرهای Silence را بسیار ماهر میدانند؛ این هکرها میتوانند با مهندسی معکوس، بدافزار را بر اساس اهداف خود تغییر داده و دستکاری کنند یا از بهرهجو (Exploit) در سطح اسمبلر (Assembler) استفاده کنند.

در ابتدا، مهاجمان Silence تنها سازمانهایی را در روسیه هدف قرار میدادند، اما اکنون دامنه حملات خود را در سطح جهانی گسترش دادهاند.

مشروح گزارش سیسکو و نشانههای آلودگی (Indicators-of-Compromise – بهاختصار IoC) در لینک زیر قابلمطالعه است:

https://blog.talosintelligence.com/breaking-the-silence-recent-truebot-activity/

منبع:

https://techna.news/

به گزارش مرکز مدیریت راهبردی افتا، شرکت سوفوس، پس از 7 ماه بررسی ، در باره حمله سایبری اردیبهشت 1401 به یک شرکت خودروسازی توسط سه باجافزار مختلف گزارشش رامنتشر و اعلام کرد: در هر سه حمله، مهاجمان با سوءاستفاده از پیکربندی نامناسب مشابه (یکی از قواعد فایروال که پروتکل RDP را در یک سرور […]

مطالعه جدید محققان نشان میدهد استفاده از سیستمهای هوش مصنوعی تولید کننده کد همراه با آسیب پذیری های امنیتی خواهد بود. به گزارش تکنا، مطالعات اخیر مهندسان نرم افزاری در زمینه سیستم های هوش مصنوعی نشان میدهد احتمال ایجاد آسیب پذیری های امنیتی در برنامه هایی که با کمک هوش مصنوعی توسعه داده شده اند […]

سپیس ایکس قصد دارد از طریق سرویس جدید خود به همه افراد در سراسر جهان اجازه اتصال به سرویس استارلینک بدهد. به گزارش تکنا، اسپیس ایکس سویس جدیدی را در دست بررسی دارد که با کمک آن امکان اتصال به اینترنت ماهواره از تمام بخش های جهان امکان ویر خواهد شد. البته تاییدیه کشور مقصد […]

دیدگاهتان را بنویسید